北朝鮮系、ディープフェイクで暗号資産詐取

北朝鮮と関連が指摘されるサイバー組織が、ソーシャルエンジニアリングの手法を高度化させている。米グーグル傘下マンディアントの最新報告によると、同組織はZoom会議でのディープフェイク技術など生成AIを活用し、暗号資産を狙ったハッキングに巧妙な誘導手法を組み込んでいるという。

暗号資産分野を標的とする国家関与型のサイバー活動は進化を続けており、2025年には関連インシデントが顕著に増加した。デジタル資産市場の拡大に伴い、セキュリティーリスクも一段と高まっている。

偽Zoom通話で暗号資産企業にマルウェア攻撃

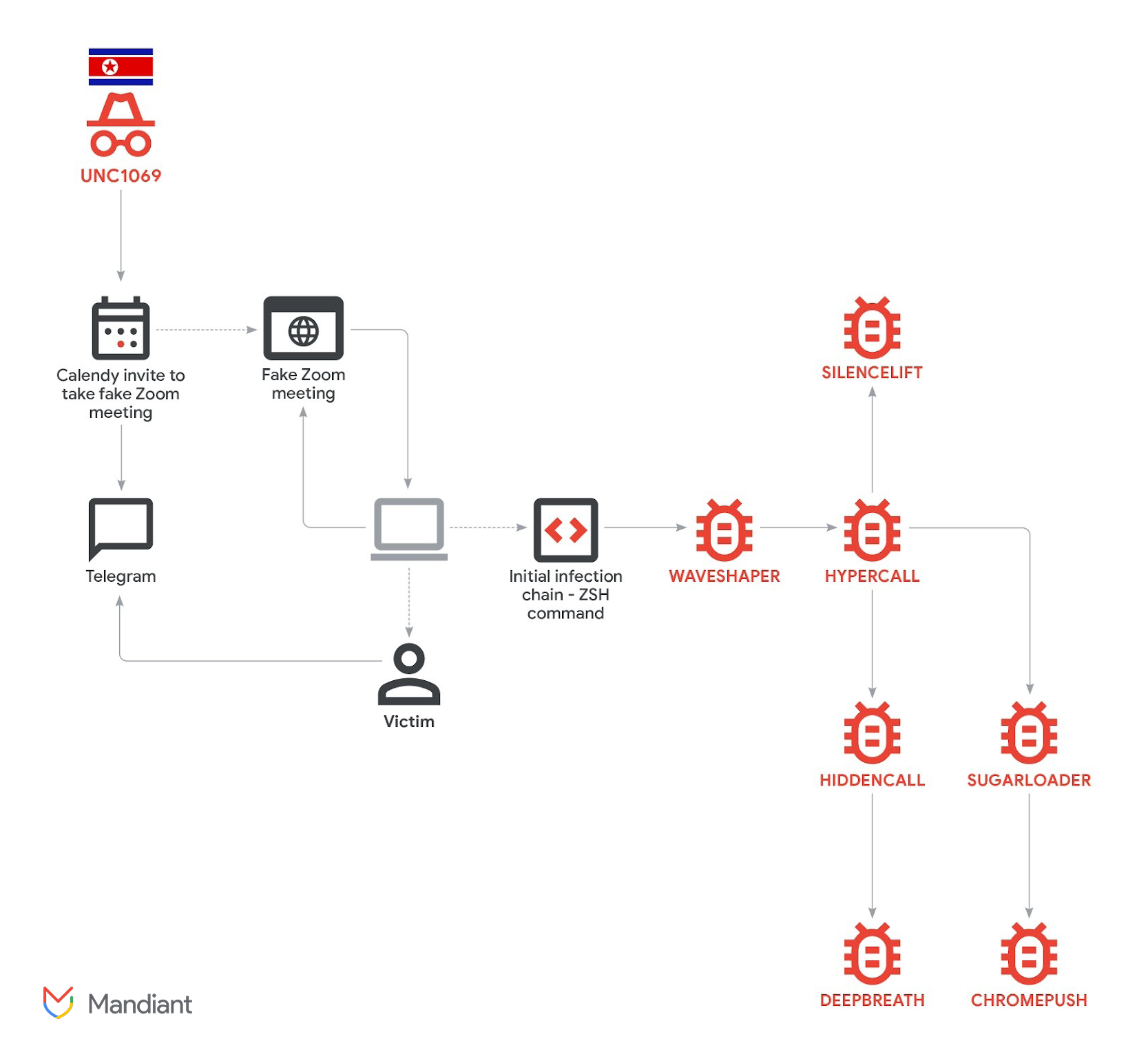

Mandiantの最新レポートでは、暗号資産分野のFinTech企業を標的とした侵害調査の詳細をまとめている。攻撃はUNC1069に帰属された。同グループは2018年以降活動が確認されている金銭目的の脅威グループで、北朝鮮との関連がある。

調査担当者によれば、侵害はある暗号資産業界の幹部のTelegramアカウントが乗っ取られることから始まった。攻撃者はハッキングしたプロフィールで被害者に接触し、徐々に信頼を築いたうえで、Calendly経由でビデオ会議への招待を送った。

会議用リンクは、脅威アクターが管理するインフラ上にホストされた偽のZoomドメインに被害者を誘導した。通話中、被害者は別の暗号資産企業のCEOとされるディープフェイク映像を目撃したという。

攻撃者は会議中に音声トラブルを装うことで次の段階の正当化を図った。被害者に対し、デバイス上でトラブルシューティング用のコマンドを実行するよう指示した。

これらのコマンドはmacOSとWindowsの両方向けに用意され、密かに感染チェーンを開始した。これにより複数のマルウェアが展開された。

ソーシャルエンジニアリングから多段階マルウェア展開までの暗号資産攻撃の流れ 出典:Google

ソーシャルエンジニアリングから多段階マルウェア展開までの暗号資産攻撃の流れ 出典:Google

Mandiantは、侵入時に展開された7種類の異なるマルウェアファミリーを特定した。これらのツールはKeychain認証情報の窃取、ブラウザのクッキーやログインデータの抽出、Telegramのセッション情報へのアクセス、その他の機密ファイルの収集を目的として設計されていた。

捜査担当者は、暗号資産窃盗の可能性と、今後のソーシャルエンジニアリング攻撃に活用できる情報の収集という2つの目的があると評価した。

調査によれば、単一のホストに大量のツールが投入された点が特異だった。これは、標的の個人からできる限り多くのデータを抜き取る極めて狙いを絞った動きであることを示していた。

この事例は、単発のものではなく、より広範なパターンの一部である。2025年12月、BeInCryptoが報じたところによれば、北朝鮮関連のアクターは、偽装したZoomやMicrosoft Teams会議を通じて信頼される業界関係者を装い、3億ドル超を不正流出させていた。

年間を通じた活動規模はさらに際立っていた。2025年、北朝鮮の脅威グループは合計で20億2000万ドルのデジタル資産を盗み、前年から51%増加した。

また、Chainalysisは、ブロックチェーン上でAIサービス提供者とつながりのある詐欺集団が、そうでない集団と比べてはるかに高い運用効率を持つことを明らかにした。同社によれば、この傾向はAIが今後ほとんどの詐欺に標準搭載される未来を示唆している。

AIツールが一段と高機能で身近になり、説得力のあるディープフェイクを作ることはかつてないほど容易になった。今後、暗号資産業界がこうした高度な脅威に十分に対応できるかどうか、その真価が問われる。

関連コンテンツ

「ビットコインのファンダメンタルズは不変」JAN3創設者が相場転換を示唆

USDT時価総額、2年ぶり減少 中期への示唆